iris引掛器的問題,我們搜遍了碩博士論文和台灣出版的書籍,推薦HubertKilian寫的 臺北之胃:徒步街拍,深入在地,市場裡的臺北滋味 和新閱文化的 黑客揭秘與反黑實戰:基礎入門不求人都 可以從中找到所需的評價。

這兩本書分別來自大塊文化 和人民郵電所出版 。

輔仁大學 心理學系 宋文里、蔡怡佳所指導 陳斌的 女性存在處境的再探:以存在分析與夢的顯現為取徑 (2021),提出iris引掛器關鍵因素是什麼,來自於女性、存在、夢境、夢想、存在分析。

而第二篇論文臺北醫學大學 醫務管理學系碩士班 溫信財所指導 曹宥慈的 以「資訊系統接受後持續使用模式」探討護理師採用床邊資訊系統之重要因素 (2020),提出因為有 床邊資訊系統、護理師、持續使用的重點而找出了 iris引掛器的解答。

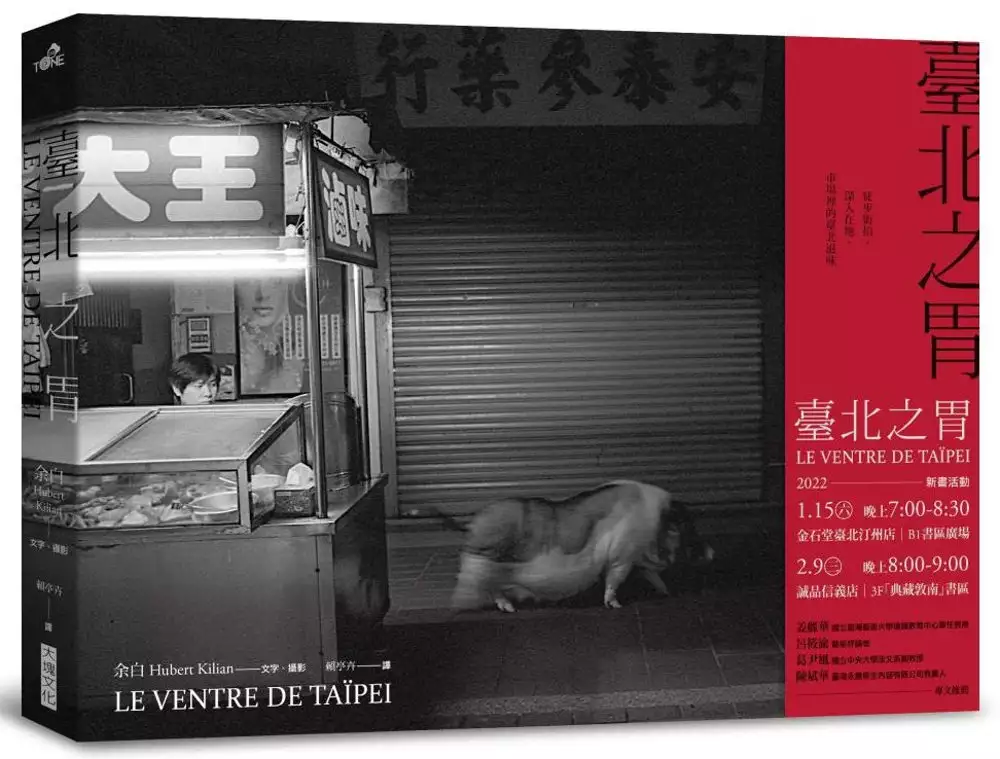

臺北之胃:徒步街拍,深入在地,市場裡的臺北滋味

為了解決iris引掛器 的問題,作者HubertKilian 這樣論述:

在迷失的時光中,深入臺北腑臟 這是一趟唯有在深夜,方能踏上的旅程…… 在暗夜的城市裡迷走,腳下蜿蜒曲折, 聽得見人群深沉且起伏的呼吸,感受得到他們呼出溫熱的氣息。 夜晚、屠夫、市場。 就是這腹胃,組合成令人著迷且難以解釋的煉金術。 「我喜歡這座島嶼,因為她的「戲劇張力」意思是說她呈現真實的方式對我而言是完美的虛構故事。我的照片並不是預先構想好的一張張嚴謹精確的紀錄,而是一種對於現實的詮釋。」 唯有隨了夜晚悄悄籠罩臺北的城市步調,這趟旅程才可能成行。 市場裡尚有幾道交會的視線,但在現實中是沒有的:我不屬於這夜晚,深夜裡的人們遙遙望來,看不見我。走在過道裡的須臾之間,便

會遇見各種晝伏夜出失眠人:在大街小巷裡疾行的瘋狂計程車司機,猶似流離痛苦的靈魂;手戴大金戒的卡拉OK大叔;腳趿拖鞋的失眠人。高處盤臥的貓兒直打量著我們,久久目不轉睛。幾家商店忘了關上裡間倉庫的門。在漆黑的渦漩中,可以看見幾張警探小說裡會出現的「嘴臉」、飽滿的水果、酒家女、閃亮亮的殺豬刀和皺巴巴的香菸盒。水銀燈管散發的疲軟螢光勾勒出這座消失於清晨的漂泊迷宮…… 如同一抹幽靈,我遊走在這如夢的世界,裡頭只有肉、魚罐頭、堆積如山的蔬菜才具有觸摸得到並且真實豐滿的輪廓。 「臺北之胃」這趟旅程以三部曲的形式呈現,也就是三節韻律不同的小宇宙,其中的布景與人物都是白天看不到的:如夢似幻的城市迷津

、供桌般的屠夫肉案,以及大型食品批發市場。 跟著余白的鏡頭,走入萬華第一果菜市場、萬大魚市, 探訪深夜限定的臺北滋味! 專文推薦 姜麗華——國立臺灣藝術大學通識教育中心專任教授 呂筱渝——法國巴黎第八大學博士、藝術評論者 葛尹風——國立中央大學法文系副教授 陳斌華——臺灣永續原生內容有限公司負責人

女性存在處境的再探:以存在分析與夢的顯現為取徑

為了解決iris引掛器 的問題,作者陳斌 這樣論述:

本文是作者從自身困境出發,試圖理解自身的實踐行動,即作為一個女性的存在意味著什麼。這不是一般意義上的對女性存在的探索,而是在過去幾十年裡有那麼多女性研究後,更多的重新審視。文章以現象學「存在分析」和「夢的顯現」為取徑再次探索女性的存在處境。論文按兩條軸線展開,一條是女性存在主義的探討;一條是「夢的顯現」的方法論在應用中逐漸形成的過程。兩條軸線的交織體現在以三位女性的夢境為分析對象,結合生命史而勾勒出的「存在分析」。 文章第一部分為緒論,包括引言及前三章。主要是論文主題、研究方法形成的過程以及初步的女性存在主義的文獻探討。第二部分為方法論部分,包括第四章和第五章。在這部分以瑞士精

神病學家賓斯萬格(Ludwig Binswanger)為起點論述了存在分析的源起以及架構。此外,論述了賓斯萬格1930年發表的《 Dream and Existence》這本書中關於夢的分析的截然不同於佛洛伊德的觀點,即關注夢顯現出來的內容。並以法國哲學家福柯(Michel Foucault)對此的導論,論述了夢與存在的關係。本論文主體部分第六到八章,正是採用賓斯萬格關注夢的顯意的夢的詮釋方式,來做女性的存在分析。第三部分是主體部分,包括第六、七、八章。這三章是通過三位女性的夢境結合個人生命史,對三位女性的存在分析。第四部分是結論部分,包括第九、十章。第九章從身體層面論述女性的存在處境;第十章

總結先分述兩條線:女性的存在困境及「入夢」的方法論,再次論述女性存在出路的理論路線——表達與想像,以及現實路徑——三位女性的出路。最後是作者的反思。 「入夢」之為下沉,夢境成為鏡映現實的鏡子,「存在分析」則試圖勾勒出一個結構,一個可理解的局,將夢境的理解變為「語言的現實」,「語言的現實」之為上揚。女性困境的出路蘊含在方法論的探索中,言說、文學和藝術的表達與想像是女性困境的出路。

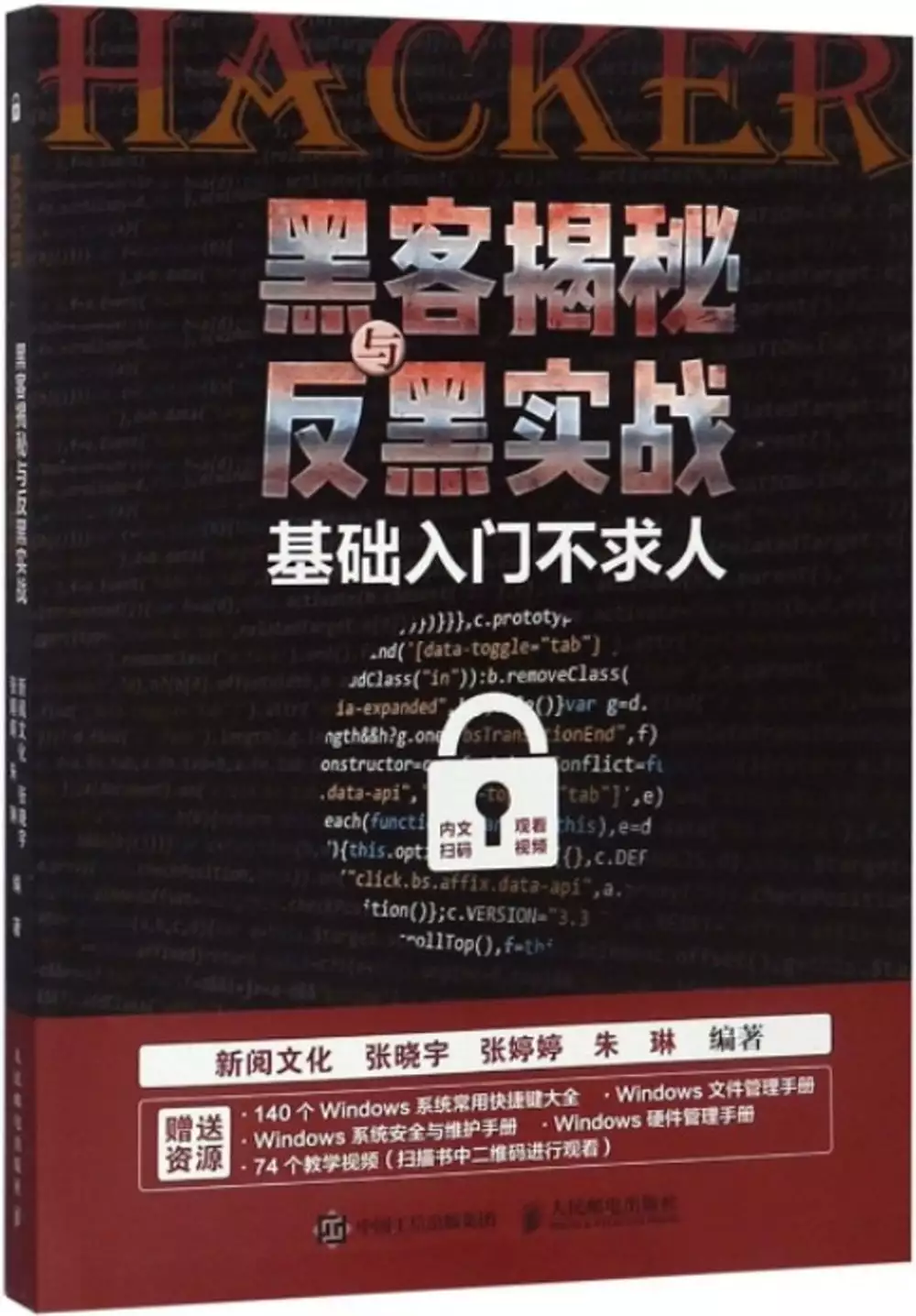

黑客揭秘與反黑實戰:基礎入門不求人

為了解決iris引掛器 的問題,作者新閱文化 這樣論述:

本書全面詳細地介紹個人電腦的網路安全反黑技術,並穿插講解關於手機安全使用的部分內容,每節從案例分析總結引入,講解了大量實用工具的操作及安全防範知識。 本書從認識黑客與信息安全開始講起,進而詳細介紹了系統的安裝/ 配置與修復、系統防火牆與Windows Denfender、組策略、系統和數據的備份與還原、埠掃描與嗅探、遠程技術、瀏覽器安全防護、病毒知識、木馬知識、入侵檢測技術、QQ安全、網路遊戲安全、個人信息安全、無線網路與WiFi安全、智能手機安全、網路支付安全、電信詐騙防範等。 本書圖文並茂、通俗易懂,適合網路安全技術初學者、愛好者閱讀學習,也可供企事業單位從事網路安全與維護的技術人員在

工作中參考。 新閱文化:主要作者畢業於中國海洋大學和北京交通大學等,電腦碩士學歷。多年軟體開發、Web安全管理從業經驗,擅長網路安全有關的數據統計與分析,現為多家大型電子及電器類企業提供網路與產品軟體安全服務。曾主編《黑客攻防從入門到精通-Web技術》《黑客攻防從入門到精通》等。 第1章 細說駭客 1 1.1 簡單認識駭客 2 1.1.1 駭客的定義 2 1.1.2 駭客、駭客、紅客、藍客及飛客 2 1.1.3 白帽、灰帽及黑帽駭客 3 1.2 駭客文化 4 1.2.1 駭客行為 4 1.2.2 駭客精神 4 1.2.3 駭客準則 5 1.3 駭客基礎

6 1.3.1 駭客必備基本技能 6 1.3.2 駭客常用術語 8 第2章 作業系統的安裝、配置與修復 13 2.1 認識作業系統 14 2.1.1 作業系統的目標和作用 14 2.1.2 作業系統的主要功能 15 2.1.3 作業系統的發展過程 16 2.2 安裝的常識 16 2.3 作業系統的安裝 26 2.3.1 常規安裝 26 2.3.2 升級安裝 29 2.4 雙系統的安裝與管理 34 2.4.1 雙系統安裝 34 2.4.2 雙系統管理 36 2.5 修復 37 2.5.1 系統自帶工具修復 37 2.5.2 協力廠商軟體修復 39 2.5.3 其他系統修復方法 40 第3章

防火牆與Windows Defender 44 3.1 防火牆 45 3.1.1 啟用或關閉防火牆 46 3.1.2 管理電腦的連接 48 3.1.3 防火牆的高級設置 50 3.2 Windows Defender 55 3.2.1 認識Windows Defender 55 3.2.2 Defender 的功能 56 3.2.3 使用Defender 進行手動掃描 57 3.2.4 自訂配置Defender 58 3.3 使用協力廠商軟體實現雙重保護 59 3.3.1 清理惡意外掛程式讓Windows 10提速 59 3.3.2 使用協力廠商軟體解決疑難問題 60 第4章 群組原則安全

63 4.1 認識群組原則 64 4.1.1 群組原則的對象 64 4.1.2 群組原則的基本配置 64 4.1.3 使用群組原則可以實現的功能 65 4.1.4 電腦安全群組原則的啟動方法 65 4.1.5 群組原則的應用時機 67 4.2 電腦配置 67 4.2.1 讓Windows 的上網速率提高20% 67 4.2.2 關閉系統還原功能 68 4.2.3 管理遠端桌面 70 4.2.4 設置虛擬記憶體頁面 71 4.2.5 設置桌面小工具 73 4.2.6 設置U 盤的使用 74 4.3 使用者配置 77 4.3.1 防止菜單洩露隱私 77 4.3.2 禁止運行指定程式 79 4.3.

3 鎖定登錄編輯程式和命令提示符 81 第5章 系統和資料的備份與還原 84 5.1 系統的備份與還原 85 5.1.1 使用還原點進行系統備份與還原 85 5.1.2 使用系統映射進行系統備份與還原 89 5.1.3 使用Ghost 進行系統備份與還原 94 5.2 註冊表的備份和還原 98 5.2.1 備份註冊表 98 5.2.2 還原註冊表 99 5.3 QQ 聊天記錄的備份和還原 99 5.3.1 備份和還原QQ 聊天記錄 100 5.3.2 還原QQ 聊天記錄 100 5.4 驅動程式的備份和還原 102 5.4.1 使用360 安全衛士備份和還原驅動程式 103 5.4.2 使用

驅動人生備份與還原驅動程式 104 第6章 埠掃描與網路嗅探 107 6.1 認識掃描器 108 6.1.1 掃描器 108 6.1.2 掃描器的類型 109 6.1.3 埠掃描技術 110 6.2 常用掃描器 113 6.2.1 X-Scan 掃描器 113 6.2.2 SupersScan 掃描器 118 6.2.3 FreePortScanner 與ScanPort 120 6.3 掃描器確定目標 121 6.3.1 確定目標主機IP 位址 121 6.3.2 瞭解網站備案資訊 125 6.3.3 確定可能開放的埠和服務 126 6.4 認識嗅探器 127 6.4.1 嗅探器的定義 1

27 6.4.2 嗅探器的環境配置 127 6.4.3 嗅探器的組成 127 6.4.4 嗅探器的特點 128 6.4.5 嗅探器的功能 128 6.4.6 嗅探器的危害 128 6.4.7 嗅探器的工作原理 128 6.5 嗅探器的威脅 129 6.6 常用嗅探器 130 6.6.1 網路嗅探器 130 6.6.2 IRIS 嗅探器 134 6.6.3 捕獲網頁內容的艾菲網頁偵探 137 6.7 檢測和防範嗅探器攻擊 140 6.7.1 嗅探器攻擊檢測 140 6.7.2 預防嗅探器攻擊 142 第7章 遠程控制與協作 144 7.1 認識遠端控制 145 7.1.1 遠程控制的發展 14

5 7.1.2 遠程控制的原理 146 7.1.3 遠端控制的應用 146 7.2 遠程桌面控制與協作 146 7.2.1 Windows 系統遠端桌面連接 147 7.2.2 Windows 系統遠端關機 151 7.2.3 區別遠程桌面與遠程協助 154 7.3 用“任我行”軟體進行遠端控制 154 7.3.1 配置服務端 154 7.3.2 通過服務端程式進行遠端控制 156 7.4 用QuickIP 進行多點控制 157 7.4.1 設置QuickIP 伺服器端 157 7.4.2 設置QuickIP 用戶端 158 7.4.3 實現遠端控制 159 第8章 流覽器安全防護 161

8.1 防範網頁惡意程式碼 162 8.1.1 修改被篡改內容 162 8.1.2 檢測網頁惡意程式碼 164 8.2 清理頁面廣告 165 8.2.1 設置快顯視窗阻止程式 165 8.2.2 刪除網頁廣告 165 8.2.3 運用軟體遮罩廣告 167 8.3 流覽器安全設置 168 8.3.1 設置Internet 安全級別 168 8.3.2 遮罩網路自動完成功能 169 8.3.3 添加受限網站 169 8.3.4 清除上網痕跡 170 第9章 病毒攻擊揭秘與防範 172 9.1 認識病毒 173 9.1.1 病毒的特點 173 9.1.2 病毒的基本結構 174 9.1.3 病毒的

工作流程 175 9.2 電腦中毒後的常見症狀 176 9.3 簡單病毒 177 9.3.1 Restart 病毒 177 9.3.2 製作U 盤病毒 182 9.4 VBS 代碼 184 9.4.1 VBS 腳本病毒生成機 185 9.4.2 VBS 腳本病毒刷QQ聊天屏 187 9.5 網路蠕蟲 188 9.5.1 網路蠕蟲病毒實例 188 9.5.2 全面防範網路蠕蟲 189 9.6 巨集病毒與郵件病毒 191 9.6.1 巨集病毒的判斷方法 192 9.6.2 防範與清除巨集病毒 194 9.6.3 全面防禦郵件病毒 195 9.7 協力廠商殺毒軟體 196 9.7.1 360 殺毒軟

體 196 9.7.2 免費的雙向防火牆ZoneAlarm 197 第10章 木馬攻擊揭秘與防範 199 10.1 認識木馬 200 10.1.1 木馬的發展歷程 201 10.1.2 木馬的組成 201 10.1.3 木馬的分類 202 10.2 木馬的偽裝與生成 203 10.2.1 木馬的偽裝手段 203 10.2.2 使用檔捆綁器 204 10.2.3 製作自解壓木馬 208 10.3 木馬的加殼與脫殼 210 10.3.1 使用ASPack 進行加殼 210 10.3.2 使用“北斗壓縮”對木馬服務端進行多次加殼 211 10.3.3 使用PE-Scan 檢測木馬是否加過殼 212

10.3.4 使用UnASPack 進行脫殼 214 10.4 木馬的清除 215 10.4.1 在“Windows 進程管理器”中管理進程 215 10.4.2 用360 安全衛士清除木馬 217 10.4.3 用木馬清除專家清除木馬 218 第11章 入侵偵測 222 11.1 入侵偵測系統介紹 224 11.1.1 入侵偵測系統概述 224 11.1.2 入侵偵測系統的功能 224 11.1.3 入侵偵測技術 225 11.2 入侵偵測系統的分類 226 11.2.1 基於網路的入侵偵測系統 226 11.2.2 基於主機的入侵偵測系統 228 11.3 基於漏洞的入侵偵測系統 23

0 11.3.1 運用流光進行批量主機掃描 230 11.3.2 運用流光進行指定漏洞掃描 234 11.4 使用入侵偵測系統 236 11.4.1 薩客嘶入侵偵測系統 236 11.4.2 Snort 入侵偵測系統 240 第12章 QQ 安全指南 244 12.1 認識QQ 漏洞 246 12.1.1 QQ 漏洞的常見類型 246 12.1.2 修復QQ 漏洞 247 12.2 常見QQ 盜號軟體大揭秘 247 12.2.1 使用“啊拉QQ 大盜”盜竊QQ 密碼 248 12.2.2 使用“鍵盤記錄王者”竊取QQ 密碼 248 12.2.3 使用“廣外幽靈”竊取QQ密碼 250 12.2

.4 使用“QQ 簡單盜”盜取QQ密碼 252 12.2.5 使用“QQExplorer”線上破解QQ 密碼 254 12.3 攻擊和控制QQ 255 12.3.1 使用“QQ 狙擊手”獲取IP 位址 255 12.3.2 使用“微方聊天監控大師”控制QQ 256 12.3.3 用“密碼監聽器”揪出內鬼 258 12.4 保護QQ 安全 259 12.4.1 定期修改QQ 密碼 260 12.4.2 申請QQ 密保 262 12.4.3 加密聊天記錄 264 12.4.4 QQ 密碼的安全防護 265 第13章 網路遊戲安全防範 266 13.1 網遊帳號失竊原因及應對方案 267 13.2

曝光網路遊戲盜號 269 13.2.1 利用遠端控制方式盜取帳號攻防 269 13.2.2 利用系統漏洞盜取帳號的攻防 271 13.2.3 常見的網遊盜號木馬 272 13.2.4 容易被盜的網遊帳號 273 13.2.5 防範遊戲帳號破解 273 13.3 解讀網站充值欺騙術 274 13.3.1 欺騙原理 274 13.3.2 常見的欺騙方式 274 13.3.3 提高防範意識 275 13.4 手游面臨的安全問題 277 13.4.1 手機遊戲計費問題 277 13.4.2 手游帳號的明文傳輸易被竊取的問題 279 13.4.3 遊戲濫用許可權的問題 280 13.4.4 熱門遊戲被

篡改、二次打包的問題 280 13.5 安全下載手機遊戲 280 13.5.1 通過官網下載 281 13.5.2 協力廠商軟體下載 283 13.5.3 手機遊戲安全防護措施 284 第14章 自媒體時代的個人資訊安全 286 14.1 自媒體 287 14.1.1 自媒體概述 287 14.1.2 當前主要的自媒體平臺 288 14.1.3 個人網路自媒體帳號的盜取 290 14.1.4 自媒體的使用方法 291 14.2 QQ 帳號安全 292 14.2.1 QQ 被盜的幾種情形 292 14.2.2 盜取QQ 密碼的常用工具 293 14.2.3 QQ 被盜的原因 298 14.2.

4 讓QQ 帳號更安全 299 14.2.5 QQ 帳號申訴流程 302 14.3 微信帳號安全 303 14.3.1 微信號被盜的後果 304 14.3.2 加強微信的安全防護 304 14.3.3 LBS 類功能不要一直開啟的原因 305 14.3.4 個人微信帳號被盜後的做法 306 第15章 無線網路與WiFi 安全防範 308 15.1 無線路由器基本設置 310 15.1.1 無線路由器外觀 310 15.1.2 無線路由器參數設置 311 15.1.3 設置完成重啟無線路由器 314 15.1.4 搜索無線信號連接上網 315 15.2 傻瓜式破解WiFi 密碼曝光及防範 31

6 15.2.1 WiFi 萬能鑰匙手機破解WiFi 密碼曝光 316 15.2.2 WiFi 萬能鑰匙電腦破解WiFi 密碼曝光 317 15.2.3 防止WiFi 萬能鑰匙破解密碼 318 15.3 Linux 下利用抓包破解WiFi 密碼曝光 319 15.3.1 虛擬Linux 系統 320 15.3.2 破解PIN 碼 322 15.3.3 破解WPA 密碼 325 15.3.4 破解WPA2 密碼 326 15.4 無線路由安全設置 327 15.4.1 修改WiFi 連接密碼 327 15.4.2 禁用DHCP 功能 328 15.4.3 無線加密 329 15.4.4 關閉S

SID 廣播 329 15.4.5 設置IP 過濾和MAC 地址清單 330 15.4.6 主動更新 331 第16章 手機駭客攻防 332 16.1 初識手機駭客 336 16.1.1 智慧手機作業系統 336 16.1.2 手機Root 337 16.2 手機駭客的攻擊方法 339 16.2.1 手機病毒與木馬 339 16.2.2 手機藍牙攻擊 342 16.2.3 手機拒絕服務攻擊 344 16.2.4 手機電子郵件攻擊 345 16.3 手機App 安全防範 346 16.3.1 用車軟體 347 16.3.2 訂餐軟體 349 16.4 手機的防護策略 354 16.4.1 關閉

手機藍牙 354 16.4.2 保證手機下載的應用程式的安全性 355 16.4.3 關閉亂碼電話,刪除怪異短信 355 16.4.4 安裝手機防毒軟體 356 第17章 網路支付防範 359 17.1 認識網路支付 361 17.1.1 網路支付概念 361 17.1.2 網路支付的基本功能 361 17.1.3 網路支付的基本特徵 362 17.1.4 網路支付方式 362 17.1.5 網路支付的發展趨勢 363 17.1.6 網路支付的主要風險 365 17.2 支付寶的安全防護 366 17.2.1 支付寶轉帳 367 17.2.2 加強支付寶帳戶的安全防護 368 17.2.3

加強支付寶內資金的安全防護 373 17.3 加強財付通的安全防護 377 17.3.1 加強財付通帳戶的安全防護 377 17.3.2 加強財付通內資金的安全防護 381 17.4 網上銀行的安全防護 383 17.4.1 使用網上銀行支付 383 17.4.2 定期修改登錄密碼 385 17.4.3 網上銀行綁定手機 386 17.4.4 安裝防釣魚安全控制項 387 17.5 微信支付的安全防護 389 17.5.1 微信掃碼支付 389 17.5.2 微信支付安全防護 389 17.6 使用協力廠商軟體對手機支付進行安全防護 393 17.6.1 360 手機衛士安全支付 393 1

7.6.2 騰訊手機管家安全支付 394 第18章 電信詐騙 396 18.1 認識電信詐騙 398 18.1.1 電信詐騙概述 398 18.1.2 典型的詐騙案例 398 18.2 常見的詐騙類型 400 18.2.1 短信詐騙 400 18.2.2 連結詐騙 402 18.2.3 電話詐騙 402 18.2.4 郵件詐騙 406 18.2.5 購物詐騙 411 18.3 電信詐騙犯罪的特徵及面向群體 412 18.4 揭秘電信詐騙騙術 413 18.5 防範電信詐騙的技巧 415 18.5.1 加強對個人資訊的保護 416 18.5.2 嚴格對諸如電話卡、銀行卡等的實名登記制度 417

18.5.3 加大對網路工具的管理力度 417 18.5.4 注重電信詐騙的相關宣傳 417

以「資訊系統接受後持續使用模式」探討護理師採用床邊資訊系統之重要因素

為了解決iris引掛器 的問題,作者曹宥慈 這樣論述:

國內各大醫院為迎向智慧醫療,莫不以智慧醫院為努力目標,其中建制資訊系統作為促進護理人員與住院病患的溝通工具。本研究希望探討影響護理人員持續使用床邊資訊系統之相關因素,做為達到護病共同決策之目的。本研究以資訊系統接受後持續使用意願模型為研究架構,亦合併了計畫行為理論作為發展問卷的理論基礎,對於護理師的行為意願會受到何種構面影響持續使用意願之重要因素,為本研究探討之主軸。本研究採橫斷式研究,將回收之問卷予以編碼處理,使用統計軟體SPSS 19.0版進行建檔作人口學資料相關性統計分析,及以Smart PLS 3.3.3版軟體分析模型整體架構之適切性與解釋力。統計結果呈現,護理師對於使用床邊資訊系統

的一致性對於知覺有用性(β=0.73, t=14.06**)與滿意度(β=0.22, t=2.25*)有顯著的影響;知覺有用性對滿意度(β=0.63, t=7.49**)與持續使用意願(β=0.60, t=9.92**)有顯著影響;滿意度對持續使用意願(β=0.31, t=5.22**)有顯著影響。由結果可知,系統的一致性、知覺有用性、滿意度會影響護理人員持續使用床邊資訊系統的意願。在後續研究上,本研究建議採用床邊資訊系統之醫院可進行系統功能及滿意度調查,並隨時更新系統的內容與操作介面以增進其對工作之有用性,以提昇護理師對床邊資訊系統的持續使用意願。